Asignatura: Programación I

Curso: 4° Informática

Profesora: Evangelina Rivero - e-mail: evange_rivero@hotmail.com

Unidad I

Lógica

Proposicional. Conectores lógicos y expresiones de primer orden. Tablas de

verdad y decisión. Estrategias de interpretación y resolución de problemas.

Interpretación de enunciados. Identificación de datos, problema a resolver y

resultados. Concepto de algoritmo, programa, programa fuente, código ejecutable

y datos. Concepto de compilador e interprete.

Unidad II

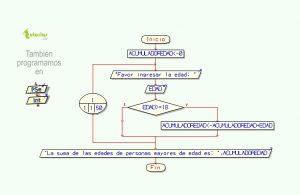

Concepto de variable y constante. Diagramación

lógica:resolución de problemas. Concepto de contador y acumulador. Estructuras

de datos estáticas. Tipos de variables, vectores y matrices. Operadores y sus

procedencias. Operadores aritméticos, relacionales y lógicos. Operadores

binarios. Procedencia de operadores. Estructuras condicionales. Toma de

decisiones. Estructura condicional if…else: Resolución de problemas con condicionales

simples y anidadas. Estructuras condicionales de selección múltiple switch…case:

Resolución de problemas. Prueba de escritorio. Estructuras de repetición: for,

while y do…while. Condiciones de corte y salida de programa.

Unidad III

Resolución de problemas donde se apliquen

estructuras condicionales y de repetición. Clasificación de los lenguajes de

programación. Programación en un lenguaje estructurado de alto nivel. Selección

de la herramienta adecuada según la plataforma sobre la cual se realizará la

solución. Diseño estructurado de programas. Programas sencillos en un lenguaje

de programación dirigido por eventos Visual Basic.

Contenidos mínimos

Lógica Proposicional. Conceptos de algoritmo y

programa. Concepto de variable y constante. Tipos de variables, vectores y

matrices.

Clasificación de los lenguajes de programación.

Programación en un lenguaje estructurado de alto nivel.

Programas sencillos en Pseint.

¿Qué es lógica proposicional?

La lógica proposicional es una rama de la lógica clásica que estudia las variables proposicionales o sentencias lógicas.

Lógica

Es una ciencia que estudia el lenguaje científico, su planteamiento, su organización, en entidades jerárquicas y los métodos como sus fórmulas para analizar toda forma escrita. Para comunicarse el ser humano utiliza lenguajes discursivos dichos lenguajes están llenos de partículas lógicas.

Las partículas lógicas: fundamentalmente son los cuantificadores las conectivas con ellas se forman los discursos.

Lógica Proposicional

La lógica proposicional estudia las variables proposicionales o sentencias lógicas, sus posibles implicaciones, evaluaciones de verdad y en algunos casos su nivel absoluto de verdad. Algunos autores también la identifican con la lógica matemática o la lógica simbolice, ya que utiliza una serie de símbolos especiales que lo acercan al lenguaje matemático.

Proposiciones

Tautología: se define tautología o validez a aquella formula que siempre es verdadera.

Contradicción: es una proposición que siempre es falsa para todos los valores de verdad. Para cualquier valor de verdad de las proposiciones, sea cual sea el resultado de la formula lógica estudiada siempre va a ser falso.

Conjunción: es aquella formula que es falsa o verdadera. Las expresiones de las que depende la validez de los argumentos se definen constante lógicas.

Lógica proposicional: Conectores

Negación: no -> >, ~

En lógica y matemática, la negación, también llamada complemento lógico, es una operación sobre proposiciones, valores de verdad, o en general, valores semánticos. Intuitivamente, la negación de una proposición es verdadera cuando dicha proposición es falsa, y viceversa. En lógica clásica la negación está normalmente identificada con la función de verdad que cambia su valor de verdadero a falso y viceversa.

Conjunción: Y ∧, Solamente si las componentes de la conjunción son ciertas, la conjunción es cierta.

Disyunción: O ∨,

La disyunción solamente es falsa si lo son sus dos componentes.

Condicional: ⇒ entonces

Típicamente los valores de verdad de dos proposiciones, devolviendo el valor de verdad falso sólo cuando la primera proposición es verdadera y la segunda falsa.

Bicondicional: ⇔ si solo sí.

El Bicondicional o doble implicación es un operador que funciona sobre dos valores de verdad, típicamente los valores de verdad de dos proposiciones, devolviendo el valor de verdad verdadero cuando ambas proposiciones tienen el mismo valor de verdad, y falso cuando sus valores de verdad difieren.

Proposiciones

Variables: En el lenguaje simbólico de la lógica de proposiciones, a los enunciados simples, atómicos o elementales son los que no pueden descomponerse en otros más simples. Se les llama variables, y se escriben con las letras minúsculas del final del abecedario: «p», «q», «r», «s»… para los casos particulares, o con las letras en mayúscula del principio del alfabeto cuando son casos generales: «A», «B», «C», «D»…

Además de las variables, la lógica proposicional tiene otros elementos en su alfabeto: las constantes lógicas y los símbolos auxiliares que forman los enunciados compuestos.

Algunas de las marcas léxicas del lenguaje natural, se traducen con uno de las cinco constantes lógicas siguientes:

¬ NEGACIÓN: No

٧ DISYUNCIÓN INCLUSIVA: o, o bien, tanto si… como si,

٨ CONJUNCIÓN: y, e, o ni (=y no)

→ CONDICIONAL: si…. entonces

↔ BICONDICIONAL: si y solo si

Tabla de la Verdad

La negación: Cuando la variable es verdadera al negarla se convierte en falsa, y si es falsa, al negarla se hace verdadera.

| A | ~A |

| V | F |

| F | V |

La disyunción: Solo es falsa cuando todas las variables son falsas.

| A | B | A V B |

| V | V | V |

| V | F | V |

| F | V | V |

| F | F | F |

La conjunción: Únicamente es verdadera cuando todas las variables son verdaderas también.

| A | B | A ∧ B |

| V | V | V |

| V | F | F |

| F | V | F |

| F | F | F |

El condicional: Solo cuando la primera variable o antecedente, es verdadera y la segunda o consecuente, falsa, el resultado es falso.

| A | B | A ⇒ B |

| V | V | V |

| V | F | F |

| F | V | V |

| F | F | V |

El Bicondicional: Es verdad cuando las dos variables tienen el mismo valor.

| A | B | A ⇔ B |

| V | V | V |

| V | F | F |

| F | V | F |

| F | F | V |